Sophos ottiene risultati straordinari nelle valutazioni MITRE ATT&CK® 2024, categoria: Enterprise

Le Valutazioni MITRE ATT&CK® aiutano le organizzazioni a comprendere meglio come l’uso di soluzioni EDR e XDR efficaci può aiutarle a difendere i sistemi da attacchi sofisticati e a più fasi. Nei test più recenti, Sophos XDR ha ottenuto:

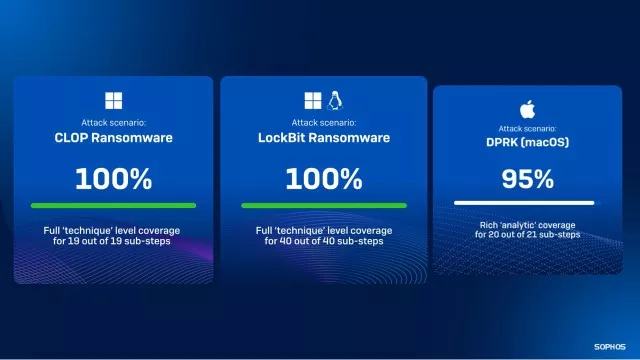

- La migliore classificazione possibile (“Technique”, ovvero Tecnica) per il 100% delle attività malevole negli scenari di attacco Windows e Linux

- La più alta classificazione possibile (“Technique”) per un totale di 78 attività malevole su 80 in tutti e tre gli scenari completi

Scarica il briefing sulle valutazioniScopri di più su Sophos XDR

MITRE Enterprise 2024

MITRE Enterprise 2024

Valutazioni MITRE ATT&CK® per il 2024: Enterprise (Round 6)

Le valutazioni MITRE ATT&CK® sono fra i test di sicurezza indipendenti più autorevoli a livello internazionale. Emulano le tattiche, tecniche e procedure (TTP) sfruttate da gang di cybercriminali reali e valutano tutti i vendor partecipanti in base alla loro capacità di rilevare, analizzare e descrivere le minacce, con output allineato al linguaggio e alla struttura del Framework MITRE ATT&CK®.

Il Round 6 si è focalizzato su comportamenti ispirati da tre entità cybercriminali note:

- Repubblica popolare democratica di Corea (RPDC)

La valutazione ha emulato i comportamenti malevoli della RPDC, sferrando attacchi contro macOS a più fasi, che includevano l’elevazione dei privilegi e il furto di credenziali. - Ransomware (CL0P e LockBit)

La valutazione ha emulato i principali comportamenti osservati durante le campagne che utilizzano i ransomware CL0P e LockBit, tra cui l’uso improprio di strumenti legittimi e la disattivazione di servizi critici.

Risultati della valutazione

Sophos ha ottenuto il livello massimo di copertura con la classificazione “Technique” (la più alta classificazione possibile) per 78 attività malevole (sotto-fasi) su 80 in tre scenari di attacco completi.

Interpretazione dei risultati delle valutazioni MITRE ATT&CK

Per comprendere meglio le classificazioni e le categorizzazioni di questo round di valutazioni Enterprise.

Interpretazione dei risultati delle valutazioni MITRE ATT&CK

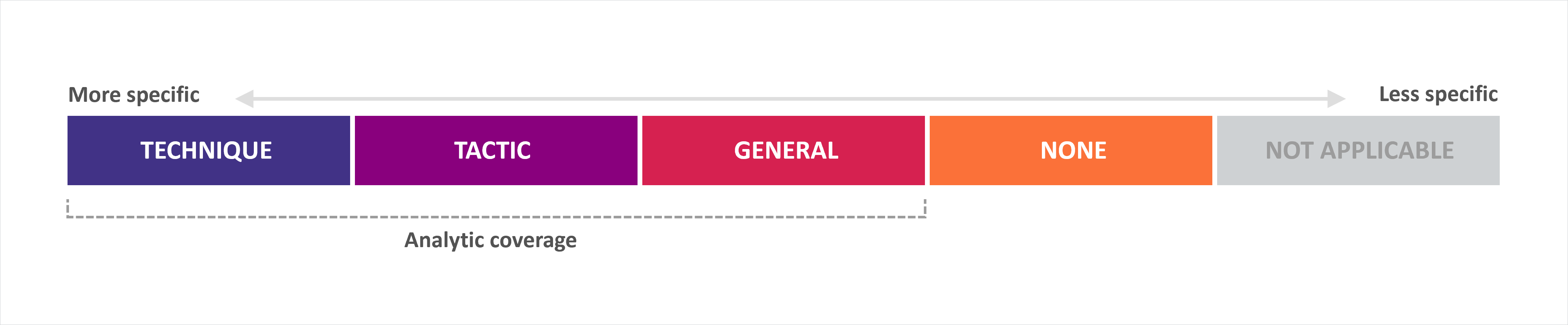

Ogni attività malevola (chiamata “sotto-fase”) emulata da MITRE durante la valutazione riceve una delle classificazioni elencate di seguito. La classificazione indica la capacità della soluzione testata di rilevare, analizzare e descrivere l’attività malevola, con output allineato al linguaggio e alla struttura del Framework MITRE ATT&CK®.

- Not applicable (Non applicabile), ovvero “obiettivo mancato”: l’attività malevola non è stata rilevata, oppure la valutazione per la sotto-fase non è stata completata.

- None (Nessuna): l’esecuzione della sotto-fase è stata completata, tuttavia le prove fornite dal vendor non soddisfano i Detection Criteria (Criteri di rilevamento) documentati, oppure non è stata data alcuna prova dell’attività del red team. Ricevere la classificazione “None” significa che non sono stati inclusi modificatori, note o screenshot.

- General (Generale): la soluzione ha identificato autonomamente il o gli eventi malevoli/sospetti e ne ha segnalato il cosa, dove, quando e chi.

- Tactic (Tattica): oltre a soddisfare i criteri della classificazione “General”, la soluzione offre anche informazioni sul potenziale intento degli autori dell’attacco, ovvero il perché, allineato alle Tattiche MITRE ATT&CK.

- Technique (Tecnica), la migliore classificazione possibile: oltre a soddisfare i criteri della classificazione “Tactic”, la soluzione fornisce anche dettagli sul metodo utilizzato dagli autori dell’attacco per raggiungere un obiettivo, ovvero il come, il modo in cui l’azione è stata svolta.

I rilevamenti classificati come General, Tactic o Technique vengono raggruppati nella definizione Analytic Coverage (Copertura analitica), che misura la capacità della soluzione di convertire i dati di telemetria in rilevamenti di minacce che possono essere utilizzati in maniera pratica.

In questa valutazione, Sophos ha ottenuto il livello massimo di copertura con la classificazione “Technique” (la migliore classificazione possibile) per 78 attività malevole (sotto-fasi) su 80.

Scopri di più sulle categorie di rilevamento, visitando il sito web di MITRE

La qualità del rilevamento è fondamentale per offrire agli analisti le informazioni di cui hanno bisogno per indagare e rispondere alle minacce con la massima rapidità ed efficienza. Per ogni vendor esaminato, questo grafico mette a confronto il numero di sotto-fasi che hanno generato un rilevamento, fornendo informazioni dettagliate sui comportamenti degli autori dell’attacco (“Analytic Coverage”, ovvero Copertura analitica) e sul numero di sotto-fasi impiegate per ottenere copertura completa di livello “Technique” (Tecnica).

MITRE non assegna punteggi e non classifica i vendor che partecipano alle valutazioni ATT&CK.

Gli scenari di attacco delle valutazioni

La valutazione prevedeva 80 eventi (sotto-fasi) malevoli in tre scenari di attacco.

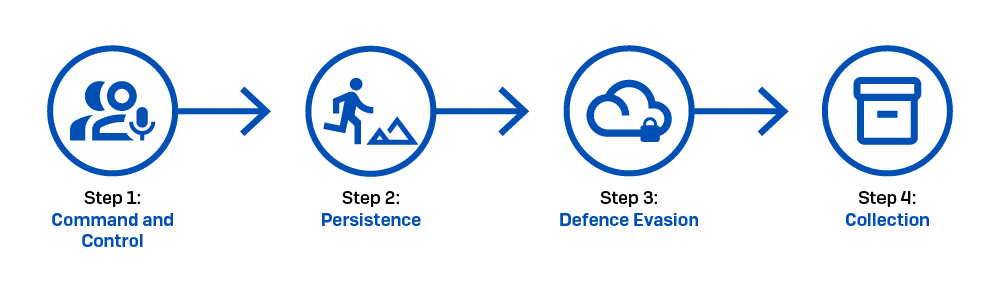

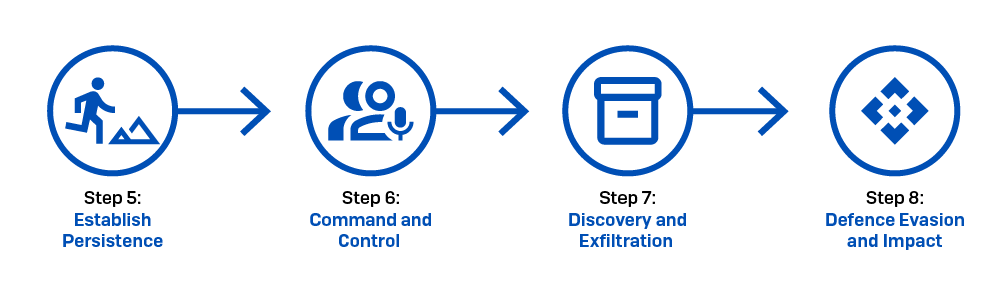

Scenario di attacco 1: RPDC (macOS)

La Corea del Nord è emersa come una minaccia informatica estremamente pericolosa, e poiché ha iniziato a prendere di mira anche macOS, è ora in grado di compromettere e infiltrarsi in un maggior numero di sistemi critici. In questo scenario di attacco, il team MITRE ha sfruttato una backdoor ottenuta con un attacco alla supply chain. Ha poi proseguito stabilendo la persistenza, svolgendo attività di individuazione e utilizzando un accesso con credenziali legittime per raccogliere ed esfiltrare informazioni di sistema e file portachiavi di macOS.

- 4 fasi | 21 sotto-fasi | Solo macOS

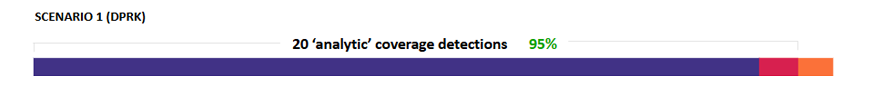

- In questo scenario, Sophos XDR ha rilevato e fornito “Analytic Coverage” (Copertura analitica) con informazioni dettagliate per 20 sotto-fasi su 21 (95%1)

- 19 sotto-fasi sono state categorizzate con il livello “Technique”, la migliore classificazione possibile

Scopri i risultati completi per questo scenario sul sito web di MITRE

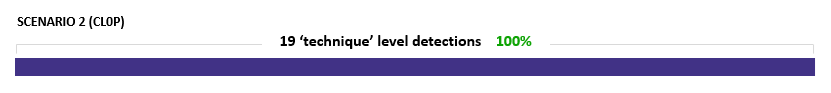

Scenario di attacco 2: Ransomware CL0P (Windows)

Attiva almeno dal 2019, CL0P è una famiglia di ransomware affiliata all’entità cybercriminale TA505 (detta anche Snakefly) e si ritiene venga utilizzata da gang di lingua russa. In questo scenario di attacco, il team MITRE ha utilizzato tecniche di elusione, ha stabilito la persistenza e ha consegnato un payload integrato in memoria per svolgere attività di individuazione ed esfiltrazione, prima di eseguire il ransomware.

- 4 fasi | 19 sotto-fasi | Solo Windows

- Sophos XDR ha rilevato e fornito il livello massimo di copertura, ovvero “Technique” nel 100% delle sotto-fasi

Scopri i risultati completi per questo scenario sul sito web di MITRE

Scenario di attacco 3: Ransomware LockBit

(Windows e Linux)

Basato sul modello Ransomware-as-a-Service (RaaS), LockBit è una variante di ransomware molto conosciuta, che ha guadagnato notorietà grazie all’uso di strumenti sofisticati, metodi di estorsione efficaci e attacchi devastanti. In questo scenario di attacco, il team MITRE ha ottenuto l’accesso sfruttando credenziali compromesse, per poi distribuire uno strumento di esfiltrazione e un ransomware con lo scopo di bloccare le virtual machine ed esfiltrare e crittografare i file.

- 8 fasi | 40 sotto-fasi | Windows e Linux

- Sophos XDR ha rilevato e fornito il livello massimo di copertura, ovvero “Technique” nel 100% delle sotto-fasi

Scopri i risultati completi per questo scenario sul sito web di MITRE

1 Sophos XDR ha generato avvisi per tutte e 80 le attività malevole (sotto-fasi) utilizzate nella valutazione, e ha ottenuto una classificazione “Analytic Coverage” in 79 sotto-fasi su 80.

L’avviso generato per una delle sotto-fasi nello scenario di attacco RPDC (macOS) non ha raggiunto un livello di rilevamento classificabile come “Analytic Coverage” in base alle definizioni di MITRE per le categorie di rilevamento.

Perché prendiamo parte alle valutazioni MITRE ATT&CK®?

Le valutazioni MITRE ATT&CK® sono fra i test di sicurezza indipendenti più autorevoli a livello internazionale. Sophos si impegna a partecipare a queste valutazioni insieme ad alcuni dei migliori vendor di sicurezza nel settore. Siamo una comunità unita contro un nemico comune. Queste valutazioni ci aiutano a migliorare, sia individualmente che collettivamente, a vantaggio delle organizzazioni che proteggiamo.

19 vendor di soluzioni di sicurezza EDR/XDR hanno partecipato a questa valutazione:

Altre valutazioni MITRE ATT&CK®

Sophos prende parte alle valutazioni MITRE ATT&CK® sia nella categoria Enterprise che Managed Services (Servizi gestiti), ottenendo continuamente risultati estremamente convincenti, che confermano la nostra posizione tra i vendor leader di settore per la cybersecurity.

Uno dei vendor leader di mercato per il rilevamento e la risposta alle minacce

Inizia subito con Sophos XDR

Scopri come Sophos può aiutarti a semplificare le tue attività di rilevamento e risposta e a ottenere risultati superiori per la tua organizzazione.